ASSISTENZA E VENDITA PER AZIENDE E PRIVATI

Lorem ipsum

Lorem ipsum

Il Lorem ipsum è un testo segnaposto senza senso che serve solo a riempire gli spazi.

Aprite Microsoft Word (ho effettuato il test su Word 2016) e scrivete il seguente testo: =lorem() premete Invio tastiera e comparirà il famoso testo.

oppure generatelo da qui: https://it.lipsum.com/

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Quisque mollis nisi leo, commodo scelerisque ante mollis imperdiet. Proin lobortis facilisis lacinia. Morbi blandit eros ut malesuada pellentesque. Lorem ipsum dolor sit amet, consectetur adipiscing elit. Donec in justo at metus congue varius et non arcu. Phasellus accumsan est vel pharetra pulvinar. Sed consequat sit amet lorem eu viverra. Phasellus quis turpis et eros cursus cursus eget ac nulla. Praesent et risus pretium, …

Gli Hackers

c0mrade

Nel 1999 un hacker di 15 anni (Jonathan James – noto come “c0mrade”) entrò nella rete della NASA e scaricò parte del codice sorgente di un software per capire come funzionava la Stazione Spaziale Internazionale. La NASA ha dovuto chiudere la sua rete per tre intere settimane mentre indagava sulla violazione. Inoltre si è introdotto in un sistema informatico del Dipartimento della Difesa degli Stati Uniti intercettando migliaia di e-mail e password di impiegati governativi.

A proposito di hacker! In passato spopolava online il gioco Try2hack? In pratica bisognava provare a “violare” degli accessi con tecniche sempre più difficili!

Se siete curiosi potete vedere come funzionava in questi video (in Inglese):

| Video di Try2hack walkthrough | |

| Parte 1 (Livello 1 – 6) | Parte 2 (Livello 7 – 11) |

|---|---|

| https://www.youtube.com/watch?v=eT2ct1NOQS0 | https://www.youtube.com/watch?v=toqL23Jbusg |

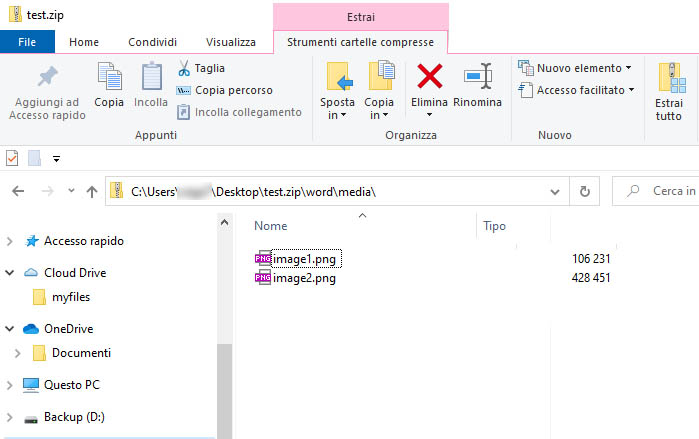

Salvare le immagini contenute in un file di Word

Come estrapolare le immagini da un file Word

Sapevate che è possibile estrapolare le immagini da un file di Word con estensione .docx?

Basta cambiare l’estensione in .zip e aprire il file con il vostro gestore di archivi. Le immagini si trovano nella cartella word>media, a questo punto potete estrapolarle dove desiderate

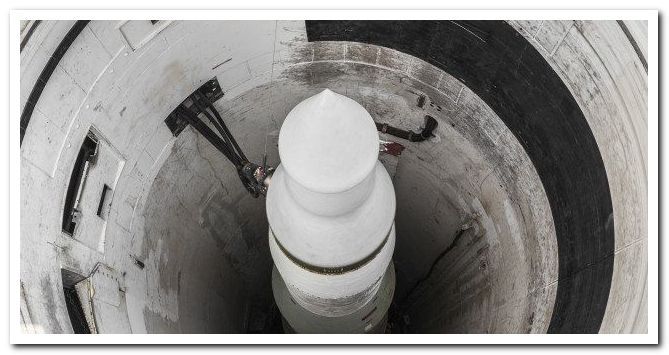

Password sicure

a proposito di Password “sicure”

Durante la Guerra Fredda (e per diversi anni), gli Stati Uniti hanno scelto “00000000” come password di sicurezza per i controlli informatici dei missili a testata nucleare.

link a come creare una password efficace:

Salvare le immagini contenute in un file di Word

Il worm più costoso

MyDoom è il worm (un virus la cui caratteristica principale è la capacità di autoreplicarsi) più costoso della storia. Ha causato miliardi di danni a partire dal Gennaio 2004. Si è guadagnato anche la fama di virus con la più rapida diffusione di sempre superando i precedenti record stabiliti dal worm Sobig e ILOVEYOU.

la Papera nel codice di Amazon

La papera di Amazon

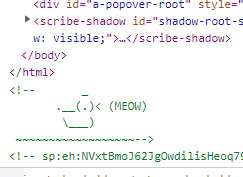

Collegatevi su https://www.amazon.it/ e visualizzate il codice sorgente (tasto destro del mouse>Ispeziona (su Chrome) o Visualizza sorgente pagina (su Firefox).

Nella parte inferiore della pagina vedrete una papera che miagola realizzata in ASCII art!

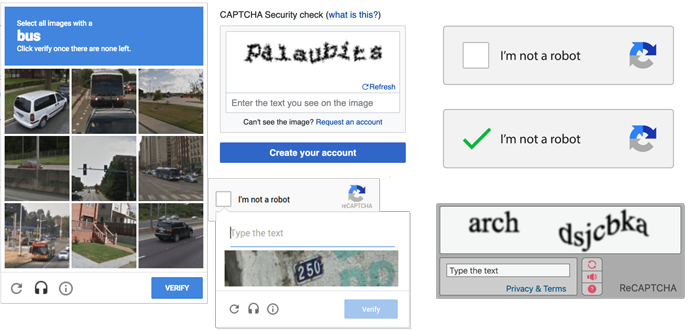

Captcha

Captcha

Captcha è un acronimo che sta per “completely automated public Turing test to tell computers and humans apart”, cioè “Test di Turing pubblico e completamente automatico per distinguere computer e umani”. (Il test di Turing è un criterio che serve a determinare se una macchina sia in grado di pensare).

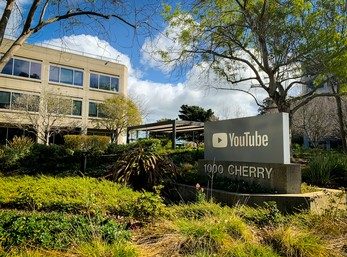

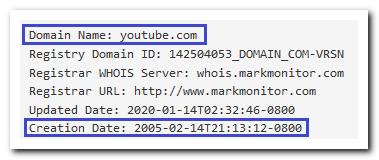

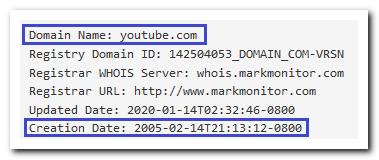

YouTube

Youtube

Il dominio youtube.com fu registrato il 14 Febbraio 2005. Fu fondato da Chad Hurley (amministratore delegato), Jawed Karim (consigliere) e Steve Chen (direttore tecnico), tutti ex dipendenti di PayPal.

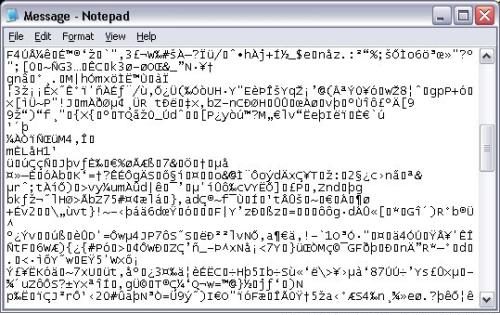

"Linguaggio" LEET

Il linguaggio LEET

LEET (1337) è un linguaggio che viene utilizzato in ambienti hacker e di gaming online, ma non solo. La caratteristica principale è che vengono inclusi numeri e caratteri speciali in sostituzione di alcune lettere dell’alfabeto. Il termine ha origine dalla parola “élite” (31337: Eleet, ovvero Elite), può diventare utile anche per creare password. Alcuni esempi sono:1 rUL3 7h1z w0rLd (I rule this world, ovvero Qui comando io), c140 4 7u771 (Ciao a tutti), n0n r1u5c1r41 m41 4 l3663r3 qu3570 (non riuscirai mai a leggere questo) …ecc

Online esistono alcuni siti per convertire il linguaggio normale in linguaggio LEET:

https://genr8rs.com/Generator/Fun/LeetSpeakGenerator

http://www.robertecker.com/hp/research/leet-converter.php (non funziona con tutti i browser)

n3l m3zz0 d3l c4mm1n d1 n057r4 v174 m1 r17r0v41 p3r un4 53lv4 05cur4 ché l4 d1r1774 v14 3r4 5m4rr174.

4h1 qu4n70 4 d1r qu4l 3r4 è c054 dur4 3574 53lv4 53lv46614 3 45pr4 3 f0r73 ch3 n3l p3n513r r1n0v4 l4 p4ur4!

74n7’è 4m4r4 ch3 p0c0 è p1ù m0r73; m4 p3r 7r4774r d3l b3n ch’1′ v1 7r0v41, d1rò d3 l’4l7r3 c053 ch’1′ v’h0 5c0r73.

Star Wars in ASCII

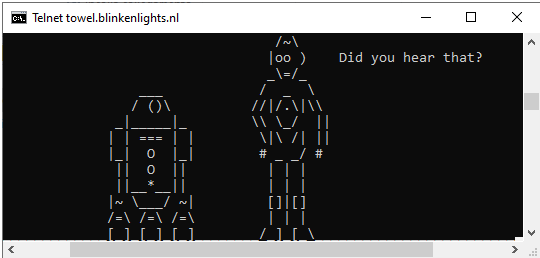

Star Wars in ASCII con Telnet

Sapevate che è possibile vedere Star Wars in ASCII nel Prompt dei comandi di Windows? Basta cliccare sul pulsante Start scrivere CMD e incollare il seguente link (e confermare con Invio):

telnet towel.blinkenlights.nl

Vedrete una animazione di Star Wars in codice ASCII (Caratteri e simboli)

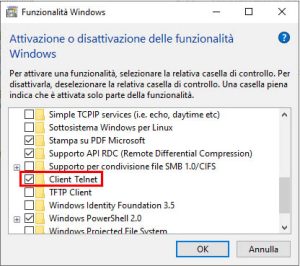

Se doveste ricevere l’errore “telnet” non è riconosciuto come comando interno o esterno, un programma eseguibile o un file batch. bisogna attivare Telnet. (Telnet è un programma che consente il collegamento ad un computer remoto su Internet).

Potete attivarlo in questo modo: aprite il Pannello di Controllo di Windows e cliccate su Programmi; cliccate su Attiva o disattiva le funzionalità di Windows

Mettete un segno di spunta su Client Telnet e confermate con OK. Attendete qualche minuto e il gioco è fatto:

Easter eggs

Easter eggs

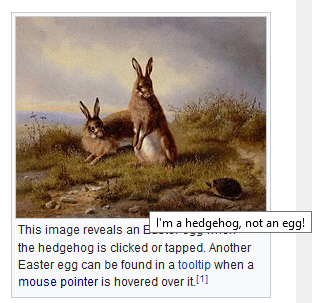

Aprite la pagina Inglese di Wikipedia dedicata agli Easter eggs (contenuti nascosti dagli sviluppatori) a questo link: https://en.wikipedia.org/wiki/Easter_egg_(media). Se passate con il mouse sopra il riccioche compare in basso a destra appare il messaggio “I’m a hedgehog, not an egg!” (Sono un riccio, non un uovo!):

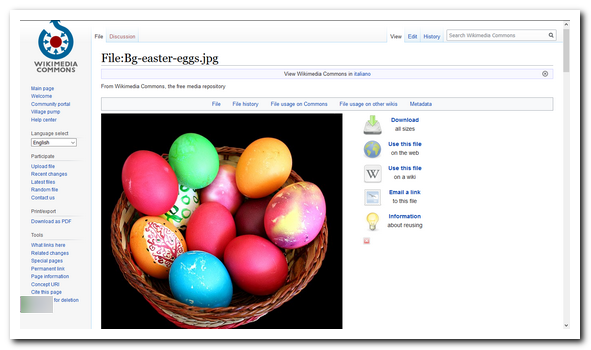

Se cliccate sul riccio si aprirà l’immagine di un cestino di uova:

SPAM

SPAM

Il termine spam è riferito alla posta elettronica indesiderata, (in Inglese junk mail – posta spazzatura), che riceviamo quotidianamente senza il nostro consenso. In realtà Spam è il marchio di una carne macinata in scatola prodotta da una azienda americana, la Hormel Food Corporation. Il nome è dato dalla contrazione di spiced ham, cioè “prosciutto speziato”.

Il termine è collegato ad uno sketch comico del Monty Python’s Flying Circus trasmesso il 15 dicembre 1970. In un locale pieno di vichinghi, una cameriera legge a due clienti il menù delle pietanze, che contengono tutte “Spam”! (“uova con Spam”, “salsicce con Spam”, “pancetta con Spam” ecc…). Alla cliente non piace lo SPAM ma questo non sembra interessare nessuno!

Anni dopo, il termine SPAM è stato associato ai messaggi indesiderati inviati in maniera massiva senza il consenso dei destinatari.

Potete trovare il video dello sketch originale a questo link:

https://www.dailymotion.com/video/x2hwqlw

il Logo di Firefox

Il logo di Firefox

Sapevate che l’animale del logo di Firefox è un panda rosso stilizzato e non una volpe? La traduzione letterale dal cinese di Panda rosso (火狐) è proprio Firefox o volpe di fuoco!

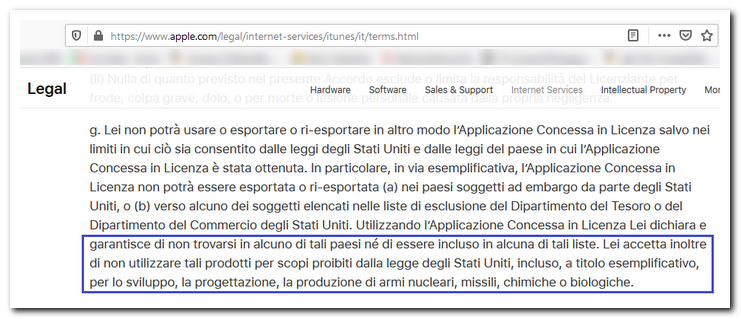

Condizioni e Termini di utilizzo di iTunes

Termini e condizioni iTunes

Un articolo dei termini e delle condizioni di iTunes prevede quando segue: …”Lei accetta inoltre di non utilizzare tali prodotti per scopi proibiti dalla legge degli Stati Uniti, incluso, a titolo esemplificativo, per lo sviluppo, la progettazione, la produzione di armi nucleari, missili, chimiche o biologiche“.

Potete trovare il testo originale a questo link:

https://www.apple.com/legal/internet-services/itunes/it/terms.html

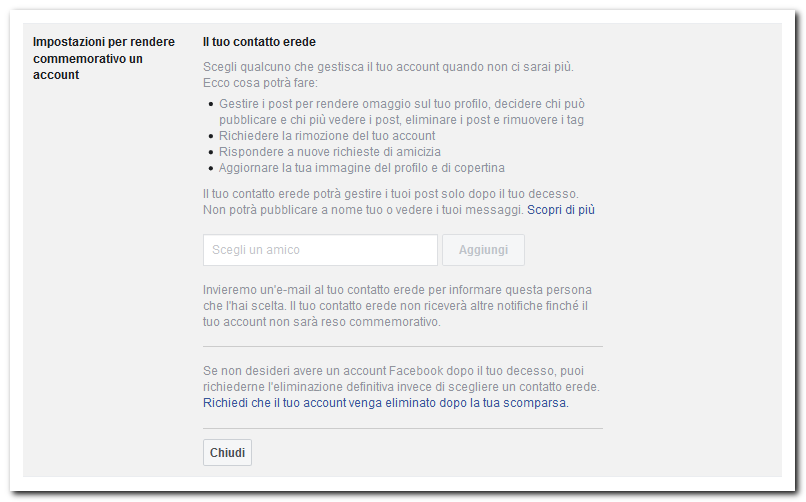

Facebook dopo la morte

Facebook dopo la morte

Sapevate che Facebook consente di creare un account commemorativo dopo il decesso di una persona? E che è possibile assegnare ad un contatto erede la gestione del profilo? Gli account commemorativi permettono ad amici e parenti della persona che è venuta a mancare di raccogliere e condividere ricordi della stessa. Attivando un account commemorativo sarà visualizzata l’espressione In memoria di accanto al nome del defunto sul suo profilo.

Un contatto erede è una persona che si sceglie per gestire l’account se viene reso commemorativo. Per visualizzare le opzioni per rendere commemorativo un account basta collegarsi alle Impostazioni generali dell’account

E’ comunque possibile richiedere l’eliminazione dell’account dopo il decesso.

In questa pagina è possibile richiedere un account commemorativo:

https://www.facebook.com/help/contact/651319028315841

Il codice di Matrix

Matrix

Lo scenografo Simon Whiteley ha creato il famoso codice a cascata per il film Matrix. Qualche anno dopo l’uscita del film ha rivelato che per realizzare il codice si è ispirato al libro di cucina giapponese di sua moglie.

“Il codice di The Matrix è fatto con ricette di sushi giapponesi“, ha detto Whiteley a CNET (via Gizmodo Japan). Whiteley ha scannerizzato i libri di cucina, quindi ha invertito e confuso i caratteri per creare l’effetto finale.

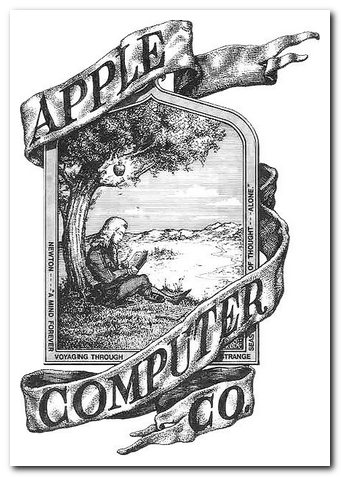

Apple

Il logo di Apple

Il logo originale di Apple era molto diverso da quello minimalista di oggi. Raffigurava Isaac Newton seduto sotto un albero di mele. Il logo includeva sulla cornice una citazione di William Wordsworth, un poeta inglese romantico: “Newton…una mente che viaggia per sempre attraverso strani mari di pensiero.“

Questo logo ebbe breve durata, poiché secondo Steve Jobs era troppo old style.

Lamer

Lamer

Un lamer è un aspirante pirata informatico con conoscenze informatiche di base. Solitamente i lamer provocano danni ad un computer o a un sistema protetto soltanto per divertimento. Per le loro azioni illegali utilizzano programmi creati da altri o seguono guide che circolano sul Web.

Il termine ha origini nell’ambiente del Commodore 64 durante la metà degli anni ottanta e successivamente diviene popolare tra i cracker Amiga. Fu utilizzato anche dal ‘Lamer Exterminator’, un famoso virus per Amiga, che danneggiava gradualmente i floppy-disk non protetti da scrittura con settori non validi. I settori corrotti, se letti, apparivano sovrascritti con la ripetizione della stringa “LAMER!” per 84 volte.

YouTube

Youtube

Il dominio youtube.com fu registrato il 14 Febbraio 2005. Fu fondato da Chad Hurley (amministratore delegato), Jawed Karim (consigliere) e Steve Chen (direttore tecnico), tutti ex dipendenti di PayPal.

Il primo video di YouTube

Su YouTube vengono caricate diverse decine di ore di video al minuto ogni giorno. Il primo video caricato sull’ora celebre sito per la condivisione dei filmati è di Jawed Karim, uno dei fondatori, che il 23 aprile 2005 pubblicò una breve clip di 19 secondi che lo riprendeva di fronte alla gabbia degli elefanti dello zoo di San Diego (è tuttora visibile sul sito).

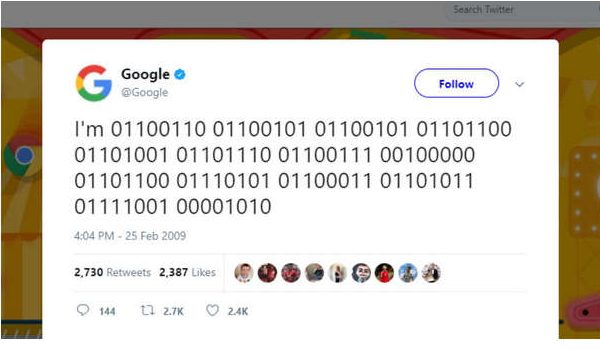

Il primo Tweet di Google

Il primo Tweet di Google in assoluto è stato pubblicato il 25 Febbraio 2009 e recitava quanto segue: “I am 01100110 01100101 01100101 01101100 01101001 01101110 01100111 00100000 01101100 01110101 01100011 01101011 01111001 00001010”. Traducendo dal linguaggio binario all’Inglese viene fuori la frase “I’m feeling lucky.” cioè “Mi sento fortunato”.

E possibile tradurre dal linguaggio binario in testo utilizzando questo link:

https://www.convertbinary.com/to-text/

Yahoo!

Yahoo

L’indirizzo originale di Yahoo era http://akebono.stanford.edu/. I 2 fondatori (David Filo e Jerry Yang) caricarono il sito su 2 server: Akebono e Konishiki, i nomi di due leggendari lottatori di sumo delle Hawaii molto conosciuti in Giappone.

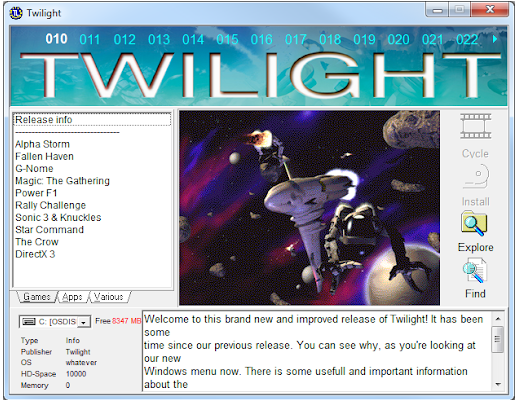

Twilight

Twilight e Italight

Twilight era il nome di una serie olandese di CD-ROM e DVD pubblicati mensilmente dal 1996 al 2001, che conteneva una raccolta dei software più diffusi e spesso molto costosi (crackati!), principalmente giochi per computer e applicazioni. L’organizzazione che stava dietro a Twilight faceva capo a 2 persone, B.G. (conosciuto con il nick “De Oorbel”, l’orecchino) del villaggio Olandese di Soest, ed M.S. (conosciuto con il nick Idi). Questa “collana” proponeva una selezione di software (videogiochi e applicazioni varie) pirata liberamente utilizzabile senza licenza, in gergo programmi Warez.

La collezione completa era divisa in 89 dischi per un totale di quasi 280 Giga di materiale! I dischi includevano circa 2500 giochi, 3000 applicazioni e 4500 “VARIOUS”. In totale circa 10.000 software pirata!

Si diffuse anche in Italia grazie allo scambio tra smanettoni e appassionati di computer, la rivendita sottobanco (anche in alcuni negozi di informatica) o da venditori ambulanti. Un CD costava tra le 20.000 e le 25.000 lire.

Il successo di Twilight e collezioni simili declinò nel momento in cui si diffusero Internet e i programmi di file sharing e P2P.

Nel 2002 è stata avviata un’indagine sulla fonte delle serie Twilight, Crazybytes e Moviebox; la stima ufficiale del procuratore generale olandese era che in totale furono stampate e vendute circa 400.000 copie.

Il prezzo di una versione singola era compreso tra 20 e 40 euro. Nel 2003, BG, MS e un’altra persona furono condannati per aggressione fisica e condannati a cinque anni di prigione. Avevano rapito, aggredito ed estorto un precedente membro della loro organizzazione noto come “Flappie” e il suo amico, che avevano tentato di avviare una propria rete di distribuzione di software illegale.

In un secondo processo nel 2007, BG fu condannato con l’accusa di violazione volontaria di diritto d’autore. E’ stato stabilito che doveva rimborsare il 90% degli utili, stimati in circa 1.5 milioni di euro.

Brano con i suoni di Windows

Questo è un brano musicale realizzato esclusivamente con i suoni di Windows XP and 98