-

Configurazioni in Offerta Configurazioni PC Intel 13° Generazione Contattaci

-

I controller per PC hanno attraversato un affascinante viaggio evolutivo nel corso degli anni, passando da dispositivi rudimentali a strumenti

-

Nell’ampio panorama dell’intrattenimento digitale, i videogiochi si sono evoluti da semplici passatempi a opere d’arte e piattaforme sociali che hanno

-

Nel mondo sempre più connesso in cui viviamo, la crittografia e la sicurezza informatica giocano un ruolo fondamentale nella protezione

-

Nell’epoca dell’innovazione tecnologica, l’industria automobilistica sta vivendo una rivoluzione senza precedenti grazie alle auto connesse. Veicoli che possono comunicare tra

-

Nell’era digitale in cui viviamo, le tecnologie mediche e la salute digitale stanno aprendo nuovi orizzonti nel campo della medicina

-

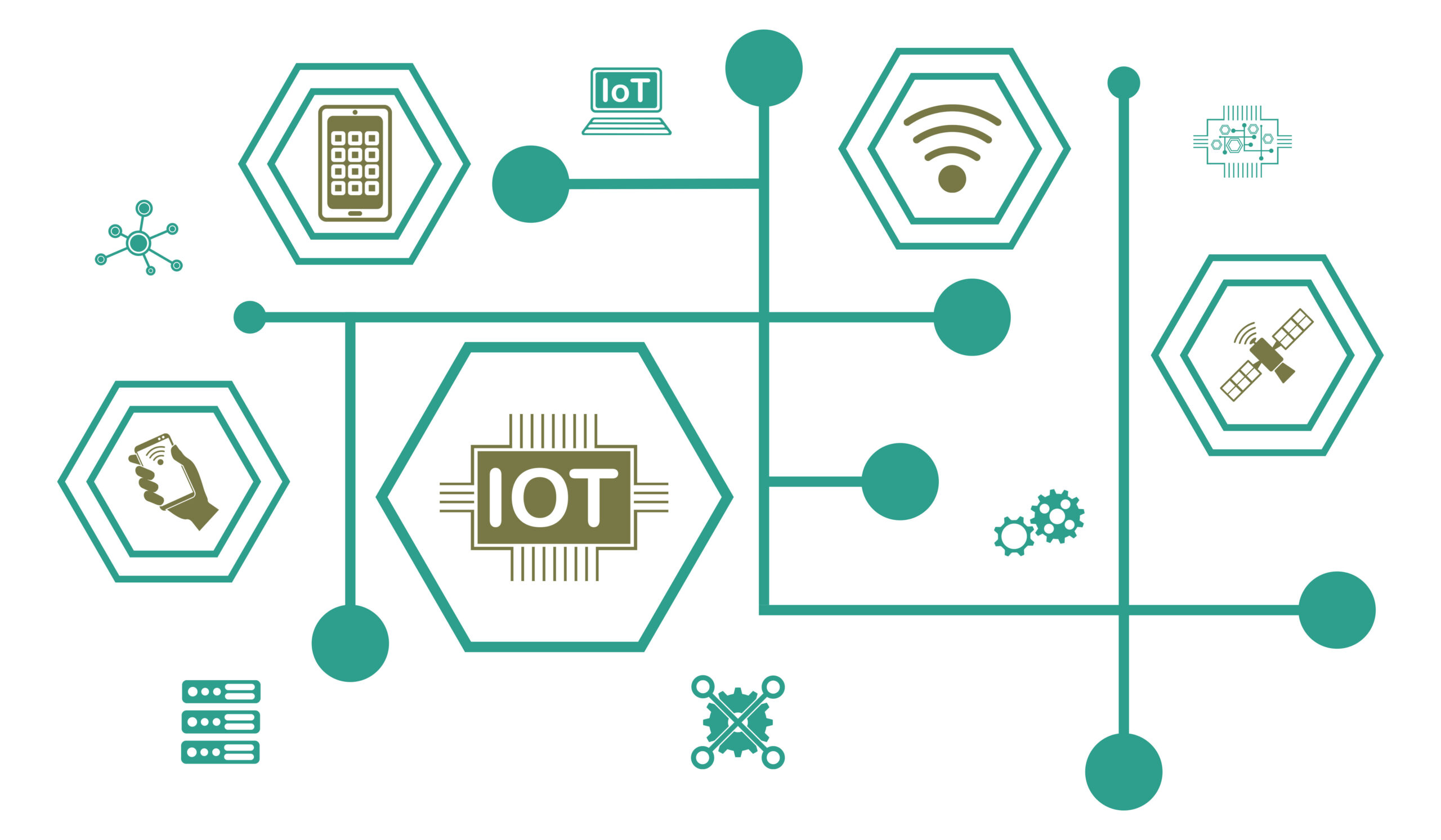

Nell’era digitale in cui viviamo, il concetto di Internet of Things (IoT) sta prendendo piede in modo sorprendente, aprendo le

-

L’industria dei videogiochi ha attraversato un incredibile viaggio di innovazione e cambiamento nel corso delle decadi. Da semplici giochi arcade

-

Come proteggere i bambini online linee guida per genitori e tutori Proteggere i bambini durante la loro esperienza online è

-

Quali sono le differenze tra le CPU Intel Nella scelta di un PC sia che sia nuovo o ricondizionato, sicuramente

-

Cos'è il DNS? a cosa serve e come si configura A cosa serve il DNS? Tutti i dispositivi connessi a

-

Come avvengono le frodi online?Le cosiddette truffe digitali sono sempre più frequenti.Sottrazione fraudolenta di codici riservati, accessi indesiderati, versamenti di

-

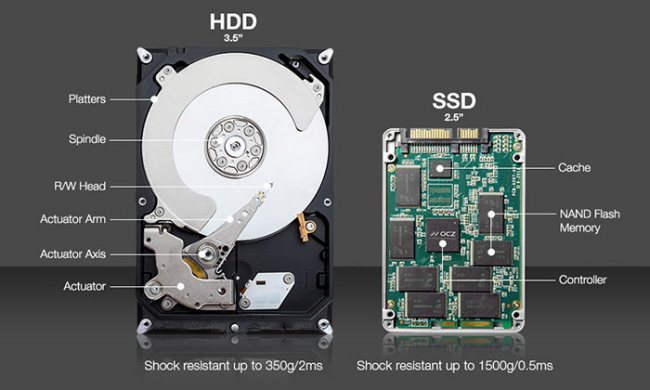

Fino a qualche anno fa, molti erano preoccupati per il rischio di perdere dati preziosi a causa di eventuali improvvisi

-

Quante ore di vita ha un hard disk, e qual è la sua vita media? La vita media di un

-

Lorem ipsum Lorem ipsumIl Lorem ipsum è un testo segnaposto senza senso che serve solo a riempire gli spazi.Aprite Microsoft Word (ho effettuato il

-

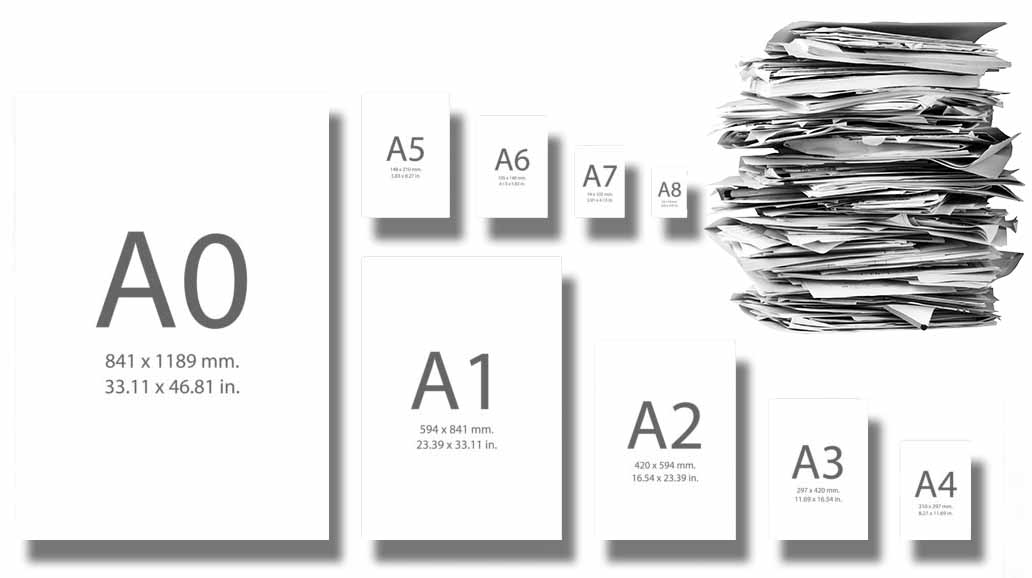

Formati carta standard Il formato carta è una codifica che indica la dimensione (lunghezza e l’altezza) di un foglio di

-

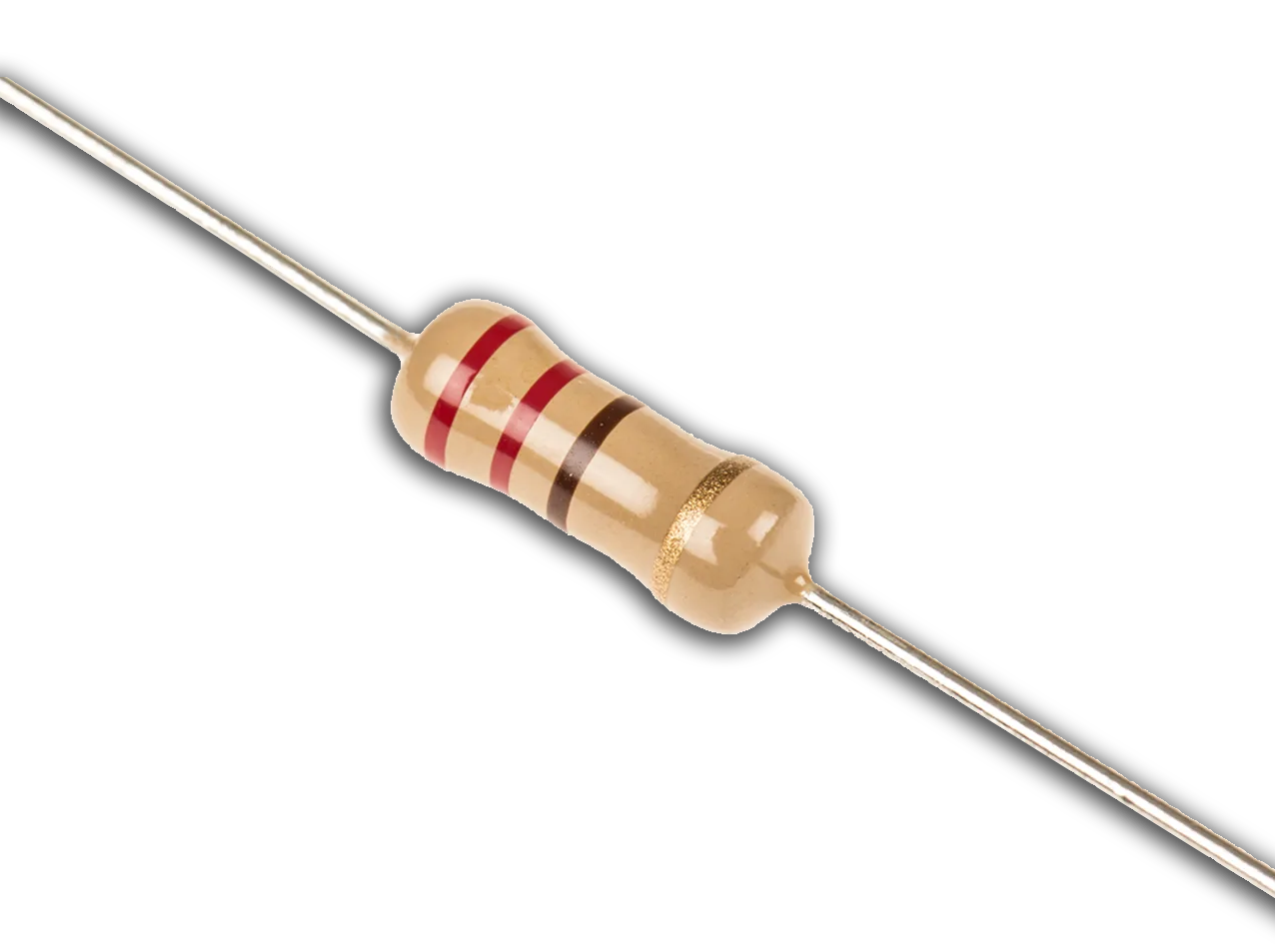

I valori delle resistenze la resistenza, è più correttamente resistore, è un tipo di componente elettrico destinato a opporre una

-

Configurazioni in Offerta Configurazioni PC Intel 12° Generazione Contattaci

-

BitB L'attacco Browser in the Browser un sistema ruba password É stata resa nota una tecnica che impone un profondo

-

MISURE AMBIENTALI DELLA ZONA DI CASTEL SAN PIETRO TERME MISURE AMBIENTALI DELLA ZONA DI CASTEL SAN PIETRO TERME I rilevamenti

-

Come navigare on-line in sicurezza consigli su come naviagre in sicurezza I sistemi che utilizziamo sono prodotti da grandi aziende

-

EMULATORI e VM Macchine Virtuali, Emulatori OnLine e Installabili Cos'è un emulatore? Un emulatore è un programma che permette l’esecuzione

-

Configurazioni in Offerta Configurazioni PC Intel 13° Generazione Contattaci

-

Truffe con le fatture FATTURE MODIFICATE AD'HOC CON LO SCOPO DI RUBARE DENARO I truffatori sono sempre alla ricerca